Моя лента

Новое

Популярное

216

Будущее управления продуктами: Digital Q.PM и искусственный интеллект

За последние пять лет инструменты разработки и маркетинга ушли далеко вперед, а управление продуктами почти не изменилось. Мы продолжаем полагаться на интуицию и бесконечные совещания, хотя данных стало в десятки раз больше.

397

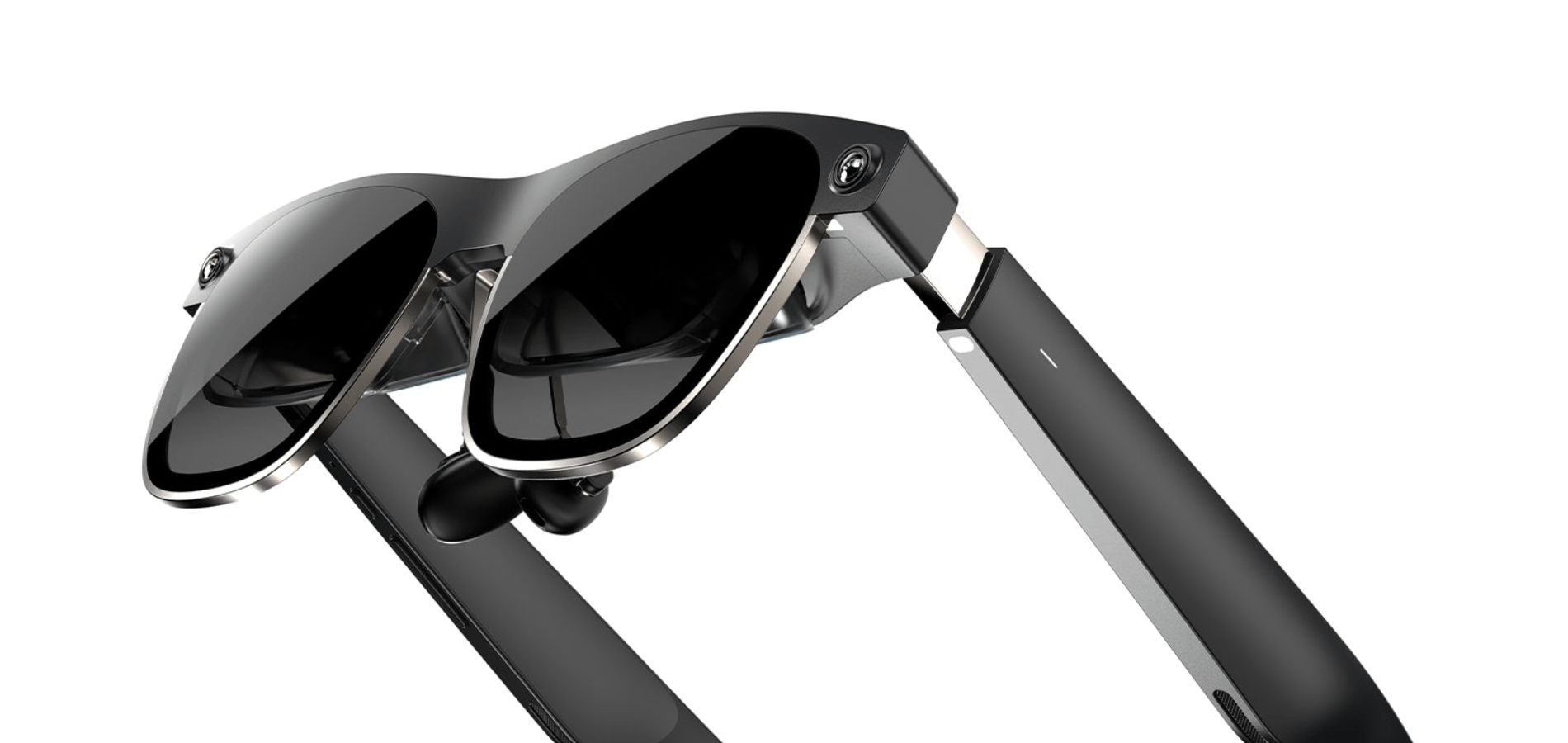

Вышло приложение Nearby Glasses для обнаружения очков с камерой в радиусе 15 метров

Немецкий разработчик Ив Жанрено представил Android-приложение Nearby Glasses – оно помогает обнаруживать поблизости умные очки со встроенной камерой. Это инструмент для людей, переживающих из-за незаметной видеосъемки вокруг.

422

Лучшие ИИ-сервисы: ТОП-21 самых популярных нейросетей

В статье – список самых популярных нейросетей, тех, что реально упрощают жизнь – от генерации фото в стиле студийного фотографа за 10 секунд до написания статьи на 2000 слов с фактами и сносками за 5 минут.

184

Программы по пожарной безопасности для организации: обзор и рейтинг лучших решений

Сегодня вопрос стоит не в том, нужна ли автоматизация, а в том, какое решение будет работать на ваш бизнес, не создавая новых сложностей. В этой статье я проведу детальный анализ восьми ключевых программ по пожарной безопасности для организаций, основываясь на практическом опыте и конкретных критериях.

274

Google анонсировала новый генератор изображений Nano Banana 2

Google представила новую модель для генерации изображений Nano Banana 2 (Gemini 3.1 Flash Image). Она сочетает высокую скорость работы с продвинутыми возможностями модели Nano Banana Pro.

Вакансии в Timeweb

PHP Developer (middle)

🏰 Санкт-Петербург 💷 Зарплата: от 150 000 руб. на руки 💪 Опыт: 3-6 лет 💼 Полная занятость, можно удаленно

Python Developer

🏰 Санкт-Петербург 💷 Зарплата: обсуждается 💪 Опыт: 3-6 лет 💼 Полная занятость, гибридный формат работы

Product Owner / Менеджер продукта MyReviews

🏰 Санкт-Петербург 💷 Зарплата: обсуждается 💪 Опыт: 1-3 года 💼 Полная занятость, гибридный формат работы

Lead / Senior JavaScript developer

🏰 Санкт-Петербург 💷 Зарплата: обсуждается 💪 Опыт: 3-6 лет 💼 Полная занятость