Сайты ломают, такое случается, причины разные, основные, это несвоевременное обновление расширений и кража паролей с компьютера администратора.

Остановимся немного подробнее на кражах паролей, в первом случае это может быть банальный вирус на компьютере, во втором, сохранённые в браузере пароли. Сохранять пароли конечно удобно, не нужно вводить при каждом входе в панель управления, особенно если нужно вносить материалы по нескольку раз в день.

В январе 2018 года специалистами различных компаний было зафиксировано несколько нестандартных подходов к краже учетных данных. Например, на стороннем, взломанном сайте размещается JS, посетителю, просматривающему сайт, подгружается скрипт, который просматривает сохранённые адреса и пароли от наиболее популярных CMS (/admin, /wp-admin, /administrator).

Также замечены кейлогеры распространяемые через поддельные домены Cloudflare, которые через JS также похищают пароли от панелей управления сайтами и хостингом.

Не так давно ко мне обратился заказчик с повторным заражением сайтов, чему я был немало удивлен, поскольку считал, что закрыл все «дыры».

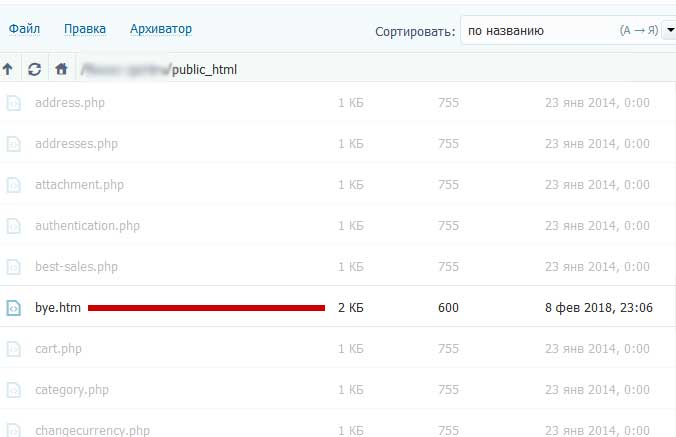

Перед поиском вредоносных скриптов я решил выяснить, как злоумышленнику удалось проникнуть на сайт. К тому же взломщик оставил небольшое приветствие в виде bye.htm, скриншот которого вы можете увидеть на первой картинке.

Файл bye.htm в фоновом режиме подгружал довольно посредственный ролик с youtube, возможно так накручивались просмотры или злоумышленнику нравилась музыкальная тема, останется загадкой.

Как видно, файл размещен 8 февраля, то есть примерно через сутки после очистки.

Если посмотреть базу, видно, что последний раз администратор был авторизован примерно в это же время. Заказчик сообщил, что не заходил в это время на сайт, к тому же в логах сайта было видно, что администратор входил с «левого» IP адреса, принадлежавшего стране юго-восточной Азии.

Поскольку админ панель была закрыта дополнительной авторизацией Апач, вход был совершен через лицевую часть, где при редактировании материала был загружен вредоносный скрипт, замаскированный под изображение (.ico), после чего был открыт доступ к хостингу, не знаю зачем, но на хостинг было загружено почти 300 мб. файлов и после «лечения» сайт «похудел» более чем на две трети.

Выводы.

Подведя итог истории … После очистки сайта от вредоносов сразу же меняйте все пароли, проверяйте подключение к базам со сторонних IP адресов, коме localhost, это можно сделать на вкладке «базы данных MySQL».

Если сохраняете пароли в браузере, используйте менеджер паролей, в сети есть множество обзоров на эту тему.

Установите модуль защиты антивируса для браузера и старайтесь не посещать подозрительные сайты.

В Windows включите контроль учетный записей, если служба выключена, тогда вы будете получать уведомление, когда программа пытается внести изменения в компьютер (стандартный уровень защиты).

Соблюдение этих простых правил поможет защитить ваш сайт.

Если нужна моя помощь, обращайтесь, мой профиль http://timeweb.com/ru/community/marketplace/bashkov-vladislav

Комментарии