В сегодняшней нашей статье речь пойдет о такой вещи, как Honeypot.

Honeypot – это разновидность программ, представляющих собой некую ловушку для злоумышленников, которая помогает отследить атаки и подобрать эффективные методы для борьбы с ними.

Принцип работы Honeypot достаточно прост: он ничего не делает на сервере в спокойном состоянии, но при атаке на него начинает собирать информацию о злоумышленнике. Исходя из полученной информации, определяется примерная тактика взломщика, а затем уже и варианты отражения атак.

Появление Honeypot

Давайте немного углубимся в историю.

Honeypot вполне можно назвать старожилом интернет-безопасности – первое упоминание Honeypot’ов датируется аж 1990 годом (метод описан в книге Клиффорда Столла «The Cuckoo’s Egg»). В 2000 году Honeypot’ы начали повсеместно использовать для обеспечения серверной безопасности и продолжают использовать по сей день.

Как определиться с вариантом использования Honeypot

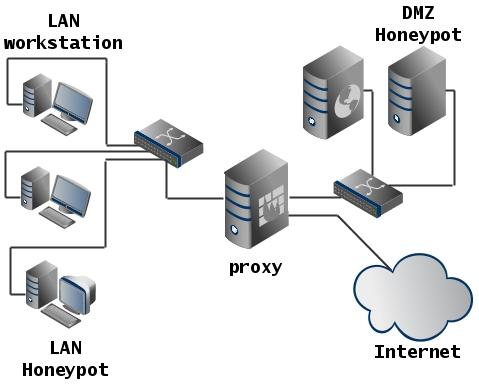

Honeypot можно условно разделить на две категории:

-

Honeypot на выделенном сервере. Позволяет приблизить ловушку к реальному серверу, который он и эмулирует (сервер данных, приложений, прокси).

-

Программно-эмулируемый Honeypot. Такой тип быстрее восстанавливается при взломе и работает отдельно от основной ОС. Создается при помощи виртуальной машины либо Honeyd.

Давайте подробнее рассмотрим каждый тип и разберемся, какой из них лучше использовать.

Разница между вышеуказанными методами лишь в масштабах сети. Очевидно, что для малой офисной сети мало толку от целого выделенного сервера для отлова злоумышленников, а значит, намного разумнее использовать второй вариант.

Однако в больших организациях используют первый вариант и зачастую стараются допустить ошибку в конфигурации сервера, чтобы взлом произошел успешно. К слову, в этом и состоит основная задумка Honeypot – заманить злоумышленника в ловушку.

От теории к практике

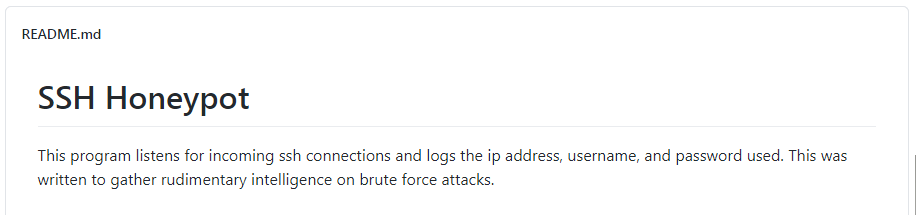

Сегодня мы рассмотрим установку ресурса SSH Honeypot от разработчика droberson. Основной функционал подробно рассмотрен в самом репозитории, но если кратко: он логирует ip-адреса, логины и пароли, с которыми злоумышленники нападают на определенный порт.

Как правило, при настройке SSH настоятельно рекомендуется перебрасывать подключение на нестандартный порт (по умолчанию это 22). Обычно злоумышленники нападают именно на 22 порт – оставляя SSH на нем, вы тем самым оказываете злоумышленниками неплохую услугу.

SSH можно перебросить на другой порт (454545, к примеру), однако на 22 порту мы и можем расположить нашу ловушку!

Установку рассматривать будем на примере сервера с Linux на борту.

Установка SSH Honeypot

Для начала следует установить необходимые библиотеки:

apt install libssh-dev libjson-c-dev

Затем прописываем данные команды:

make $ ssh-keygen -t rsa -f ./ssh-honeypot.rsa $ bin/ssh-honeypot -r ./ssh-honeypot.rsa

Для использования пакета прописываем следующую команду:

$ bin/ssh-honeypot -h

Также вы можете установить ssh-honeypot как Systemd-сервис, чтобы ваша ловушка запускалась вместе с системой. Для этого сначала открываем файл ssh-honeypot.service и меняем настройки на свое усмотрение. Затем прописываем:

$ make install $ systemctl enable --now ssh-honeypot

При различных атаках на 22 порт Honeypot будет собирать ip-адреса взломщиков, а также их логины и пароли. Вам лишь останется вручную (или автоматически) заблокировать указанные IP!

Сегодня мы рассмотрели эффективный метод защиты веб-сервисов под названием Honeypot, а также установку одной из самых популярных ловушек на его базе.

Комментарии

перебросить на другой порт (454545, к примеру),