Моя лента

Новое

Популярное

290

ТОП-15 ИИ-помощников: лучшие AI-ассистенты

ИИ-помощник – это продвинутый цифровой компаньон, созданный на основе искусственного интеллекта. Он свободно понимает обычную человеческую речь, учитывает контекст беседы и берет на себя множество задач. В этой статье собраны самые актуальные на сегодня ИИ-ассистенты.

395

Microsoft научилась хранить данные до 10 000 лет в посудном стекле

Компания Microsoft объявила о прорыве в проекте Project Silica: теперь данные можно записывать в квадратах из боросиликатного стекла – такое же используют в кухонной посуде и дверцах духовок.

216

Классификация проектов: зачем она нужна и как помогает в управлении

В этой статье разберем: что такое классификация проектов и почему она важна, что вообще считается проектом, какие бывают виды проектов, как тип проекта влияет на выбор методологии управления и из каких этапов состоит жизненный цикл проекта.

183

Как привлекать пациентов в клинику через сайт: рабочие инструменты 2026 года

Привлечь пациентов в медцентр или клинику через сайт – задача не из простых сегодня: конкуренция высока, а доверие к онлайн‑записям формируется постепенно. Разберём, как организациям медицинской ниши выстроить стабильный поток лидов (потенциальных пациентов) через существующий сайт.

442

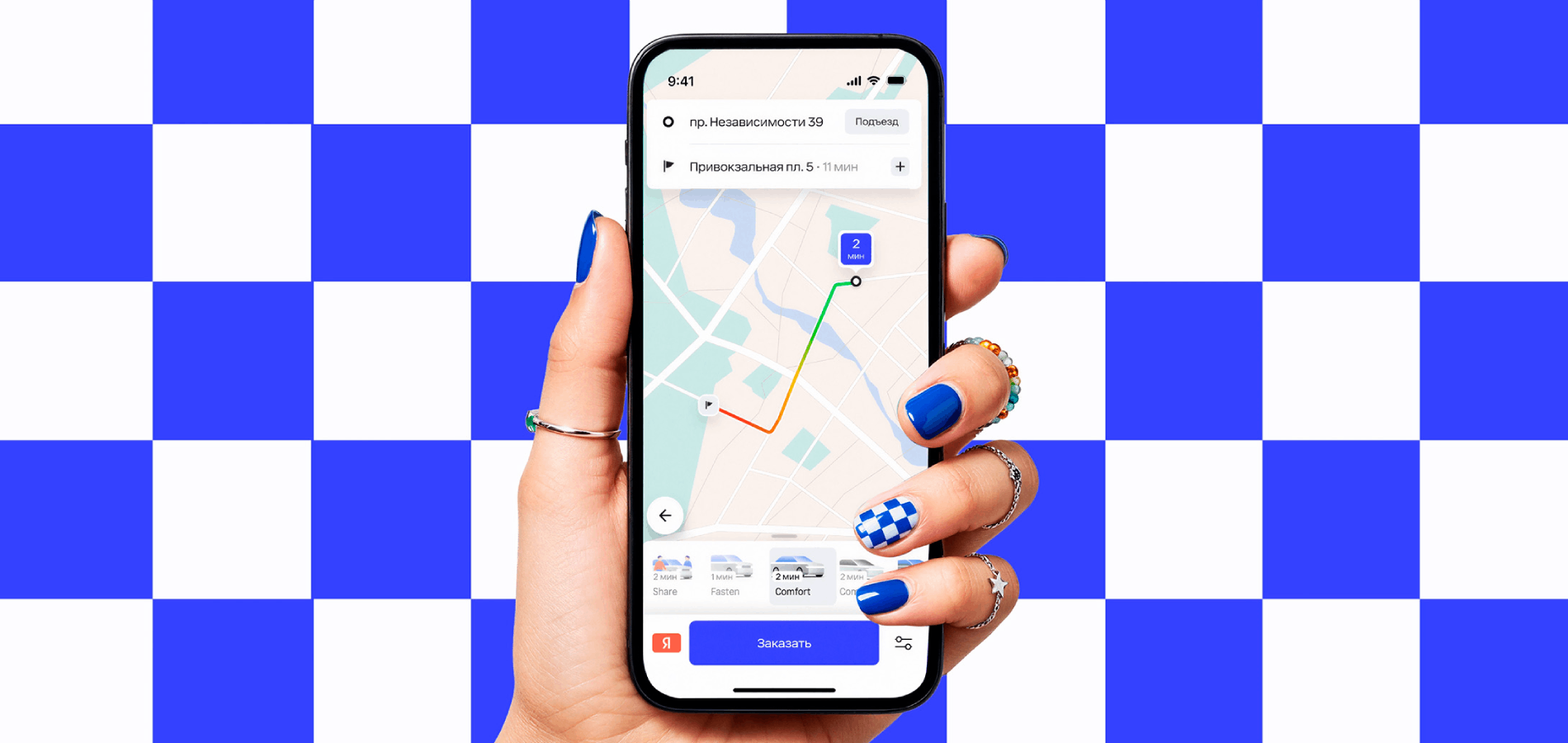

Яндекс запустил новый сервис такси Fasten

В своем блоге Яндекс рассказал о запуске нового сервиса для заказа такси Fasten. Официально он заработает в марте и будет доступен жителям 300 городов России.

Вакансии в Timeweb

PHP Developer (middle)

🏰 Санкт-Петербург 💷 Зарплата: от 150 000 руб. на руки 💪 Опыт: 3-6 лет 💼 Полная занятость, можно удаленно

Python Developer

🏰 Санкт-Петербург 💷 Зарплата: обсуждается 💪 Опыт: 3-6 лет 💼 Полная занятость, гибридный формат работы

Product Owner / Менеджер продукта MyReviews

🏰 Санкт-Петербург 💷 Зарплата: обсуждается 💪 Опыт: 1-3 года 💼 Полная занятость, гибридный формат работы

Lead / Senior JavaScript developer

🏰 Санкт-Петербург 💷 Зарплата: обсуждается 💪 Опыт: 3-6 лет 💼 Полная занятость