OSINT (англ. Open Source Intelligence – разведка по открытым источникам) – это сбор и анализ информации, находящейся в публичном доступе. Благодаря интернету и цифровым технологиям огромный объем полезных данных стал доступен любому пользователю. OSINT позволяет превратить эти разрозненные сведения в стратегические инсайты для решения практических задач. В статье рассмотрены принципы работы OSINT, его области применения, методология анализа, используемые источники и инструменты, шаги по внедрению OSINT в компании, а также правовые и этические ограничения.

Что такое OSINT

OSINT – это процесс легального сбора, проверки и анализа информации из публично доступных источников. Раньше к таким источникам относились телепрограммы, газетные архивы и научные труды, сейчас – прежде всего интернет: веб-сайты, социальные сети, блоги, видео-сервисы, форумы, краудсорсинговые платформы и т.д. Важная особенность разведки OSINT – использование не только фактических публикаций, но и метаданных (геолокации, EXIF-файлов, сетевых следов) для получения дополнительной информации. Например, по фотографиям из социальных сетей опытный аналитик может вычислить координаты и дату съемки, а затем сопоставить их с другими данными.

В отличие от шпионажа, который часто полагается на нелегальные приемы (взломы, подкупы, кражи данных и т.д.), OSINT использует только те сведения, которые уже опубликованы и не охраняются законом. По Конституции РФ (ст. 29) и Федеральному закону №149-ФЗ сбор общедоступной информации разрешен, поэтому аналитик, «гуглящий» публичные данные, не нарушает закон. Мониторить открытые источники может любая компания или частное лицо – для этого не требуются специальные связи или оборудование.

В открытых источниках можно найти самые разные сведения. Это могут быть сведения о деловой репутации компании, истории судебных разбирательств, детали карьеры сотрудника, патенты, научные публикации, материалы СМИ и даже информация об образе жизни человека (например, комментарии и обсуждения его персоны в сети или фотографии из социальных сетей).

В качестве источников данных подойдут:

- СМИ и публикации – новостные статьи, блоги, журналы, ТВ и радио, научные работы и отчеты.

- Социальные сети и веб-сообщества – посты и комментарии пользователей, форумы, отзовики, профессиональные площадки.

- Официальные реестры и базы – записи госорганов (например, ЕГРЮЛ, данные ФНС, судебные решения), открытые отчеты фирм и госведомств.

- Геоинформационные данные – онлайн-карты (Google/Яндекс Карты) и спутниковые снимки (Google Earth и др.).

- Прочие источники – презентации, пресс-релизы, патенты, базы данных утечек, научные публикации и т.д.

В итоге из разрозненных фрагментов (анонсов пресс-релизов, метаданных фото, малозаметных ссылок) формируется целостная информация для решения поставленной задачи.

Где и зачем применяется разведка OSINT

Сбор и анализ открытых данных востребован в самых разных сферах:

- Бизнес и конкуренция. В корпоративной среде OSINT важен для снижения рисков и разведки конкурентов. Компании анализируют данные о соперниках, чтобы понять их стратегии, продукты, маркетинговые ходы и слабые стороны. Менеджеры используют OSINT для проверки партнеров и контрагентов (наличие судебных споров, долги, репутация). При сделках M&A (слияния и поглощения) OSINT помогает глубоко проверить финансовую и юридическую информацию потенциальной цели. Мониторинг упоминаний компании в СМИ и соцсетях позволяет оперативно выявлять негативные отзывы или фейки, защищая репутацию бренда. С помощью OSINT компаниям удается быть проактивными, предвидеть риски и принимать решения на основании максимально полной картины рынка и собственных ресурсов.

- Маркетинг и продажи. OSINT-анализ используется для маркетинговых исследований. Аналитики собирают отзывы и обсуждения в соцсетях, анализируют поисковые запросы и комментарии на форумах, чтобы понять потребности целевой аудитории. Это помогает сформировать ассортимент, таргетировать рекламу и улучшить сервис.

- HR и кадровый отбор. Рекрутеры все больше прибегают к OSINT при приеме на работу. Публикации кандидата в сети позволяют проверить достоверность резюме и выявить «красные флаги» (агрессивные посты, упоминания о судимостях, неблагонадежность). После трудоустройства мониторинг активности сотрудников в открытых каналах помогает предотвратить инсайдерские утечки и оценивать их вовлеченность в корпоративную жизнь.

- IT-индустрия и информационная безопасность. OSINT помогает выявлять уязвимости и угрозы. С помощью открытых данных специалисты собирают информацию о сетевой инфраструктуре и публичных сервисах конкурентов, проводят разведку киберугроз (например, профилируют тактики известных хакерских групп). Также OSINT используется для поиска компромата и расследования киберинцидентов: анализируются утечки данных, следы активности в даркнете и т.д.

- Государственная безопасность и разведка. СМИ, записи социальных сетей и утечки помогают спецслужбам государств отслеживать потенциальные угрозы, предотвращать теракты или кибератаки. Согласно исследованиям, 80-90% разведданных западные спецслужбы получают из общедоступных источников.

- Журналистика, наука, судебные процессы. Журналисты и ученые тоже широко используют OSINT. Для расследований собирают данные по интересующим историям (коррупция, криминал) из публичных отчетов и утечек. В научных работах OSINT помогает быстро собрать статистику и тенденции. В судах открытые данные служат доказательной базой (например, переписка или сведения о бизнес-операциях).

Методология OSINT: от сбора до анализа данных

OSINT-поиск включает несколько этапов.

- Постановка задачи: аналитик формулирует цели поиска: какую именно информацию нужно найти (о конкурентах, рисках, кандидате и т.п.). Здесь же определяются гипотезы и ключевые вопросы, которые будут проверяться в ходе исследований.

- Сбор данных: на основе поставленных задач производится поиск нужной информации. Это может быть ручной парсинг (просмотр страниц, скачивание документов) или автоматизированный сбор с помощью скриптов и ботов. Собранный материал сохраняется для последующего анализа с указанием источников для проверки.

- Обработка и анализ: собранную информацию сортируют, группируют и систематизируют. Найденные данные часто бывают хаотичными, фрагментарными и содержат устаревшие и повторяющиеся записи. Поэтому из выборки нужно удалить дубликаты, неактуальные и нерелевантные сведения. Аналитик ищет закономерности и связи в «сырых» данных: например, сопоставляет публикации о компании с отчетами о ее деятельности, карты с фотографиями и т.п.

- Верификация: не вся найденная информация оказывается достоверной. На этом этапе факты подтверждают перекрестно из разных источников (например, сверяют данные из налогового реестра с упоминаниями в СМИ или публикациями пользователей). Методы верификации включают просмотр архивов сайтов, анализ метаданных фото/видео и т.д.

- Отчетность: формируется итоговый аналитический отчет с выводами и рекомендациями. Итоги представляют в удобной форме, например, таблице или презентации. В документе указываются подтвержденные факты, ссылки на источники и степень их надежности. Цель – предоставить результаты так, чтобы на их основе руководство или команда могли принять решение.

При сборе информации различают пассивные и активные методы. Пассивные методы – это мониторинг общедоступных ресурсов (поисковые системы, соцсети, форумы, публичные базы данных) без прямого взаимодействия с объектом анализа. Активные методы могут включать опросы, интервью, официальные запросы к организациям. Обычно OSINT-специалист сначала работает пассивно: ищет все, что можно найти, а уже потом при необходимости переходит к активным методам для верификации, заполнения пробелов или получения специфической информации.

|

Пассивные методы OSINT |

Активные методы OSINT |

|

Мониторинг открытых профилей и публичных сообществ в соцсетях без прямого взаимодействия. |

Использование специализированного ПО, включая утилиты для сканирования истории браузера, IP-адресов, сетевой активности и геолокаций. |

|

Анализ баз данных, появившихся в результате утечек. |

Поиск и покупка сведений через платные сервисы и закрытые базы данных. |

|

Изучение архивных версий сайтов, включая удаленные страницы. |

Работа с информаторами и инсайдерами, получающими данные напрямую. |

|

Анализ онлайн-карт, спутниковых снимков, сервисов геолокации; определение места съемки или времени по визуальным признакам. |

Создание поддельных каналов для сбора информации, например, чаты или боты в мессенджерах, собирающие персональные данные. |

Основные виды и источники данных

Арсенал источников OSINT-аналитика очень широк. К основным категориям открытых данных относятся:

- Интернет: сайты компаний, новостные порталы, блоги, форумы, вики-энциклопедии, отзывы, базы вакансий, карты и фотопанорамы. При анализе используются стандартные поисковые системы (Google, Yandex) с расширенными операторами поиска (site:, intitle:, intext:, filetype:и т.д.). Социальные сети и мессенджеры полны информации о пользователях: даты и места рождения, интересы, фотографии, локации – все это кладезь для OSINT-аналитика. Сайты видео- и фотохостингов тоже открывают данные через комментарии, геометки и метаданные файлов.

- Публичные регистры и базы данных: это официальные государственные источники. В России главные примеры – Единый государственный реестр юридических лиц (ЕГРЮЛ), арбитражные суды, налоговая служба, Росреестр, реестр недвижимости, патентные регистры, банки данных МВД и база долгов ФССП. Такие базы содержат юридическую информацию о компаниях (учредители, финансовые отчеты, истории банкротств) и физлицах (недвижимость, судимости). Аналитик может проверить любого контрагента или сотрудника через эти реестры бесплатно.

- Геоинформационные системы: сервисы карт (Google Maps, Яндекс Карты, 2GIS) дают возможность проверить адреса компаний, оценить инфраструктуру по панорамам улиц и спутниковым снимкам, понять размеры предприятия, планы строительства, особенности логистики.

- Академические и научные публикации: базы данных патентов, научные статьи, отчеты конференций и диссертации нужны, чтобы собрать информацию о квалификации экспертов, узнать о технологических разработках компании или проверить заявки на патенты сотрудников.

- СМИ и новостные агрегаторы: печатные и онлайн-газеты, журнальные статьи, телевидение, радио, а также агрегаторы новостей (Дзен Новости, Google News и др.) – эти источники помогают отследить упоминания объектов OSINT (бренда, личности, события) и узнать о них из журналистских репортажей. Архивы новостей, книги, годовые отчеты компаний, пресс-релизы – все это часть «мозаики» открытых данных.

- Утечки данных: хотя формально это не открытые источники, аналитики отслеживают скомпрометированные базы и «сливы» (data leaks), которые становятся доступными в Интернете. В них часто находятся адреса, электронные письма, пароли и другая личная информация, пригодная для анализа угроз или верификации связей.

- Специализированные информационные системы и агрегаторы: существуют коммерческие OSINT-платформы, которые собирают и объединяют данные из разных открытых ресурсов. Например, сервисы для проверки кадров или контрагентов автоматически анализируют наличие связей с криминалом, судебных претензий и финансовых рисков. Также доступны поисковики по социальным сетям (мониторинг ключевых слов в Twitter, Telegram-боты для поиска людей по никнейму и т.д.).

Главными союзниками OSINT-аналитика являются критическое мышление и перекрестная проверка. Любую найденную информацию нужно перепроверять через независимые источники и учитывать контекст ее появления.

Инструменты OSINT

Инструменты для автоматизации и облегчения OSINT-поиска можно разделить на категории по назначению:

Поисковые системы, сбор данных

Google, Яндекс и другие поисковики – основной инструмент. В работе OSINT-специалисты активно используют расширенные операторы, что позволяет отсеять ненужные результаты и найти материалы, скрытые от обычного поиска. Кроме того, для комплексного сканирования сайтов часто применяют службы вроде Shodan (для поиска уязвимых устройств по IP-адресу, порту или домену) и Google Dorks – специальные запросы, которые быстро выявляют интересующие документы и аккаунты, позволяют найти скрытый контент. Инструмент theHarvester используется для сбора e-mail адресов, субдоменов и имен по известным API и публичным источникам. При поиске также бывает полезен Wayback Machine – сервис веб-архивов, который позволяет получить доступ к удаленному или измененному контенту.

Поисковая система для устройств, подключенных к интернету, Shodan

Анализ социальных сетей

Существуют сервисы для картографирования связей пользователей, гео‑анализа и оценки активности. С их помощью можно отслеживать взаимосвязи людей, оценивать подлинность аккаунтов, выявлять связанные профили и анализировать «цифровой след» субъекта. Например:

- Social Blade – веб‑сайт для аналитики профилей и каналов в соцсетях и на видеохостингах (YouTube, TikTok и др.). Позволяет отслеживать рост подписчиков, просмотров, лайков, строить графики динамики, прогнозировать развитие, сравнивать каналы. Сервис полезен блогерам, маркетологам и тем, кто анализирует медийные успехи, для оценки «влияния» аккаунта.

- Maltego – профессиональная OSINT‑платформа, которая собирает данные из открытых источников, соцсетей, публичных баз, DNS и др., и визуализирует связи между людьми, организациями, доменами, IP-адресами и т.п. Удобна для расследований, карт связей, анализа инфраструктуры, выявления сетей, поддоменов и т.д.

Мониторинг СМИ и блогов

Сервисы медиа-мониторинга собирают все упоминания заданных слов в онлайн-СМИ, соцсетях и блогах. OSINT-аналитик настраивает оповещения о появлении ключевых слов (имя компании, фамилия, адрес) и оперативно получает актуальную информацию о любых новых публикациях. Примеры:

- Brand Analytics – российская платформа, которая собирает и анализирует упоминания о бренде, персоне или событии во множестве источников: онлайн‑СМИ, соцсети, форумы, блоги, сайты отзывов, мессенджеры. Позволяет оценивать тональность, вовлеченность, географию и охват публикаций, настраивать автоматические оповещения (e-mail, Telegram и др.), формировать дашборды и отчеты.

- Медиалогия – система мониторинга СМИ и медиа-анализа в режиме реального времени.

- Meltwater – международный сервис мониторинга новостей, соцсетей, блогов, подкастов, телевидения и радио. Отслеживает тысячи медийных источников по всему миру, собирая новостные статьи, посты, комментарии, отзывы и упоминания. Предназначен для брендов и PR‑команд, чтобы оперативно реагировать на медийные события, отслеживать репутацию, конкурентов и тенденции.

Мониторинг упоминаний

RSS-агрегаторы (такие как Feedly) и сервисы оповещений (Google Alerts, Mention) автоматически сообщают о выходе новых публикаций по заданным темам или упоминаний бренда в интернете. Это экономит время и помогает не пропустить важную информацию.

Анализ изображений и видео

Инструменты обратного поиска по картинке (Google Images, Yandex.Картинки) помогают обнаружить исходный источник фото или проверить аватарку на предмет «распространенности». Сервисы анализа EXIF-метаданных (например, Jeffrey’s Image Metadata Viewer) позволяют извлечь из снимка скрытые теги – координаты, время и устройство съемки. Также существуют онлайн-сервисы, которые помогают обнаружить «фейковые» фото или отредактированные изображения, к примеру, FotoForensics, или утилиты для анализа фото, видео и аудио на наличие фальсификаций, например, Sensity.

Проверка контрагентов и бизнес-разведка

- Seldon.Basis – это комплексный российский сервис для проверки юридических лиц и ИП, который агрегирует данные из десятков официальных источников (реестры, базы арбитражных и судебных решений, данные о госконтрактах, сведения о финансовом состоянии, банкротствах и т.д.) и формирует для каждой компании «сводную карточку». Сервис позволяет быстро оценить благонадежность контрагента, финансовую устойчивость, участие в судебных делах, связи с другими организациями (через «дерево связей») и репутационные риски, что делает его полезным инструментом для проверки и анализа компании или предпринимателя перед сделками, сотрудничеством или закупками.

- SPARK‑Interfax – популярная российская система для комплексной проверки бизнеса и оценки компаний: дает данные о юридических лицах и ИП, структуре собственников, судебных и исполнительных производствах, проверяет финансовую устойчивость, санкционные и репутационные риски, историю компании и ее связи. Универсальный инструмент для проверки надежности партнеров, контрагентов, поставщиков; помогает минимизировать юридические, финансовые и репутационные риски.

- Rusprofile – онлайн‑сервис для анализа российских компаний и ИП по ИНН/ОГРН: показывает состав учредителей, руководителей, судебную историю, участие в торгах, случаи банкротств и иные риски. Удобен для быстрой проверки контрагента при небольших бюджетах, первичной фильтрации компаний перед сотрудничеством.

Мониторинг утечек

- SpiderFoot – это мощный инструмент автоматизации OSINT, предназначенный для комплексного сбора данных. Утилита автоматически извлекает ключевую информацию (IP-адреса, домены, электронные адреса, имена пользователей) и ищет связанные с ними сведения в публичных базах данных и известных утечках. SpiderFoot эффективно используется для выявления уязвимостей, анализа цифрового следа субъекта и расследования инцидентов информационной безопасности. По завершении исследования инструмент генерирует детальный отчет, отражающий все найденные в открытом доступе полезные данные.

- Have I Been Pwned – популярный онлайн-сервис для проверки факта компрометации данных. Пользователь может ввести адрес электронной почты или имя пользователя, чтобы быстро определить, фигурировали ли его данные в известных утечках. Сервис за считаные секунды предоставляет список инцидентов и типы данных, которые оказались в открытом доступе. Этот инструмент полезен как для OSINT-разведки, так и для личной кибербезопасности, позволяя пользователям регулярно проверять, не утекли ли их логины и пароли.

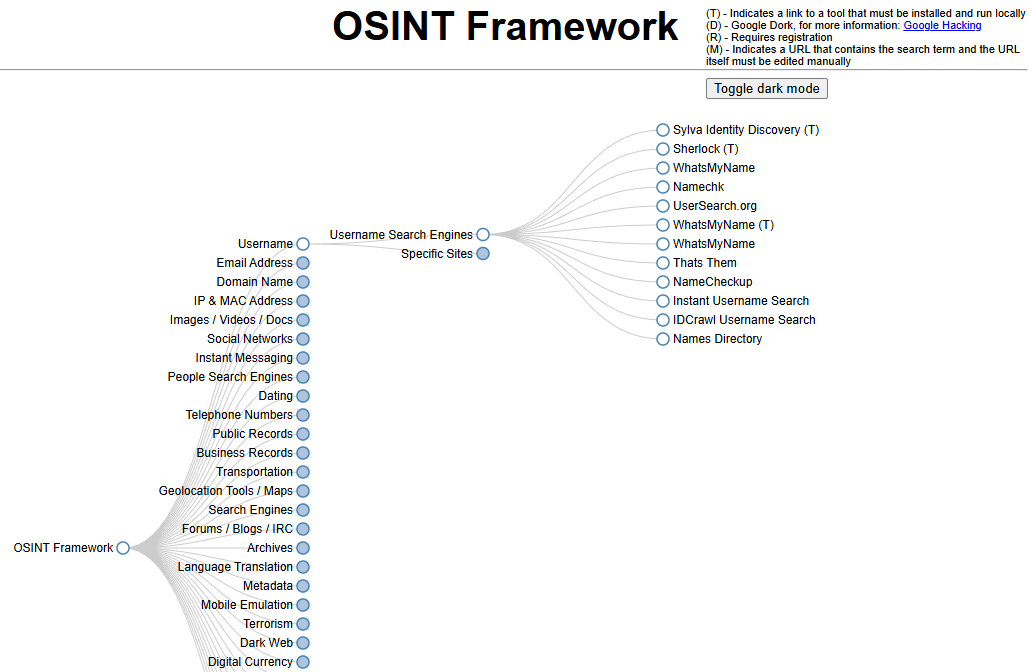

Для выбора необходимых сервисов удобно пользоваться каталогом и организованным списком сотен OSINT‑инструментов OSINT Framework. Он предоставляет собой ссылки на зарубежные ресурсы OSINT, отсортированные по категориям: социальные сети, поиск людей, анализ доменов и IP и т.д.

Каталог OSINT Framework

Важно помнить: OSINT-инструменты используются только для открытых данных, работа со специальными инструментами должна оставаться в рамках легальности. Сбор информации, требующей авторизации или обхода защиты, переходит в разряд нелегальных приемов.

Правовые и этические аспекты

Разведка по открытым источникам в целом легальна: в России это подтверждают ст. 29 Конституции и закон №149-ФЗ «Об информации, информационных технологиях и о защите информации», закрепляющие право свободно искать и получать общедоступную информацию. Однако законность OSINT не безгранична. Работа с персональными данными регулируется законом №152-ФЗ «О персональных данных»: даже если сведения о человеке находятся в открытом доступе, их обработка и распространение требуют обоснованной цели и часто – согласия субъекта. Публикация чувствительной информации, такой как домашний адрес или контакты, может рассматриваться как нарушение неприкосновенности частной жизни.

Ограничения касаются и сведений, охраняемых законом: государственной, служебной и коммерческой тайны. Даже если подобная информация попала в сеть, ее использование или распространение может повлечь ответственность. OSINT основывается исключительно на легальных источниках, поэтому любые методы, связанные со взломом, обходом технической защиты или несанкционированным доступом, выходят за рамки допустимого и подпадают под уголовные статьи. Похожие нормы действуют и в других странах: например, GDPR (General Data Protection Regulation – общий регламент по защите данных) в ЕС строго регулирует обработку любых данных, позволяющих идентифицировать человека.

Этическая сторона OSINT предполагает уважение приватности, аккуратное обращение с информацией и честность методов. Аналитик обязан действовать добросовестно: не собирать данные под ложным предлогом, не публиковать лишние сведения, способные нанести вред, и проверять источники, избегая поспешных выводов. Принцип «не навреди» остается ключевым: даже законно собранная информация может иметь разрушительные последствия, если ее использовать неверно или безответственно. Поэтому легитимность OSINT определяют не только законы, но и профессиональная этика – именно она отделяет аналитическую работу от шпионажа и злоупотреблений.

Внедрение OSINT в компании: пошаговая инструкция

Чтобы эффективно использовать OSINT внутри организации, можно следовать следующему алгоритму:

- Определите цели и задачи. Четко пропишите, зачем нужна OSINT-разведка: сбор данных о конкурентах, проверка поставщиков, анализ рынка или оценка репутационных рисков. Конкретные цели зададут направление работы и выбор инструментов.

- Формирование команды. Выберите ответственных: это может быть внутренний аналитический отдел или внешние эксперты/консультанты. В небольших компаниях функции OSINT иногда поручают службе безопасности или маркетологам. В крупных часто создают специализированный OSINT-отдел или группу конкурентной разведки.

- Выбор инструментов и технологий. Начните с бесплатных ресурсов (поисковые системы, Google Dorks, соцсети). По мере роста задач переходите к профессиональным решениям – платным сервисам и аналитическим платформам. Критерий – эффективность и скорость. Например, если ручная проверка кандидатов занимает часы, имеет смысл внедрить сервис мониторинга упоминаний и ботов для сбора данных.

- Обучение персонала. Проведите тренинги для сотрудников, которые будут заниматься OSINT: расскажите об основных источниках и методах, научите пользоваться аналитическими инструментами и работать с данными. Важно также ввести правила цифровой гигиены: показать, какую информацию не стоит выкладывать публично.

- Разработка регламентов. Оформите внутренние инструкции, опираясь на законы: какие именно данные могут собираться, какие методы допустимы, как хранить и защищать полученную информацию. Это снизит риски нарушения корпоративных и правовых требований.

- Запустите пилотный проект. Начните с небольшого кейса: например, внедрите расширенную проверку OSINT для соискателей на ключевые вакансии или для новых крупных контрагентов. Соберите обратную связь, оцените результативность.

- Оценка эффективности. Внедрите KPI для OSINT-аналитики: снижение рисков при сделках, рост узнаваемости бренда через медийный мониторинг, улучшение качества найма и пр. Регулярно пересматривайте цели и методы.

- Интеграция в процессы. Постепенно включайте OSINT в повседневные бизнес-процессы: стратегическое планирование, маркетинговые исследования, управление рисками. Чем шире участие разведки по открытым источникам, тем больше компания выигрывает в оперативности принятия решений.

Следуя этим шагам, компания постепенно включит OSINT в свои бизнес-процессы. Важно начинать с малых проектов, накапливать опыт и учитывать ограничения закона и этики.

Изображение на обложке: Freepik

Комментарии