Операционные системы на базе Linux относятся к программному обеспечению, распространяемому свободно. Ее ядро не раз становилось основой различных проектов, например Zorin OS, Manjaro, Linux Mint, Ubuntu, Kali Linux и десятков других аналогов. Платформы отличаются набором функциональных возможностей, назначением и зачастую интерфейсом.

Сегодня мы поговорим с вами об одном из самых известных дистрибутивов Linux – Kali.

История создания Kali и возможности ОС

Система Kali Linux была разработана в 2013 году по примеру операционки BackTrack, используемой в качестве инструмента тестирования информационной безопасности. Работала над ней профильная команда из Offensive Security, а за основу взята структура Debian. Новый продукт стали создавать на волне слияния проектов WHAX и Auditor Security Collection.

Первый релиз был выпущен 13 марта 2013 года, над ним работали программисты Мати Ахарони и Макс Мозер. Последняя версия датируется 24 февраля 2021 года.

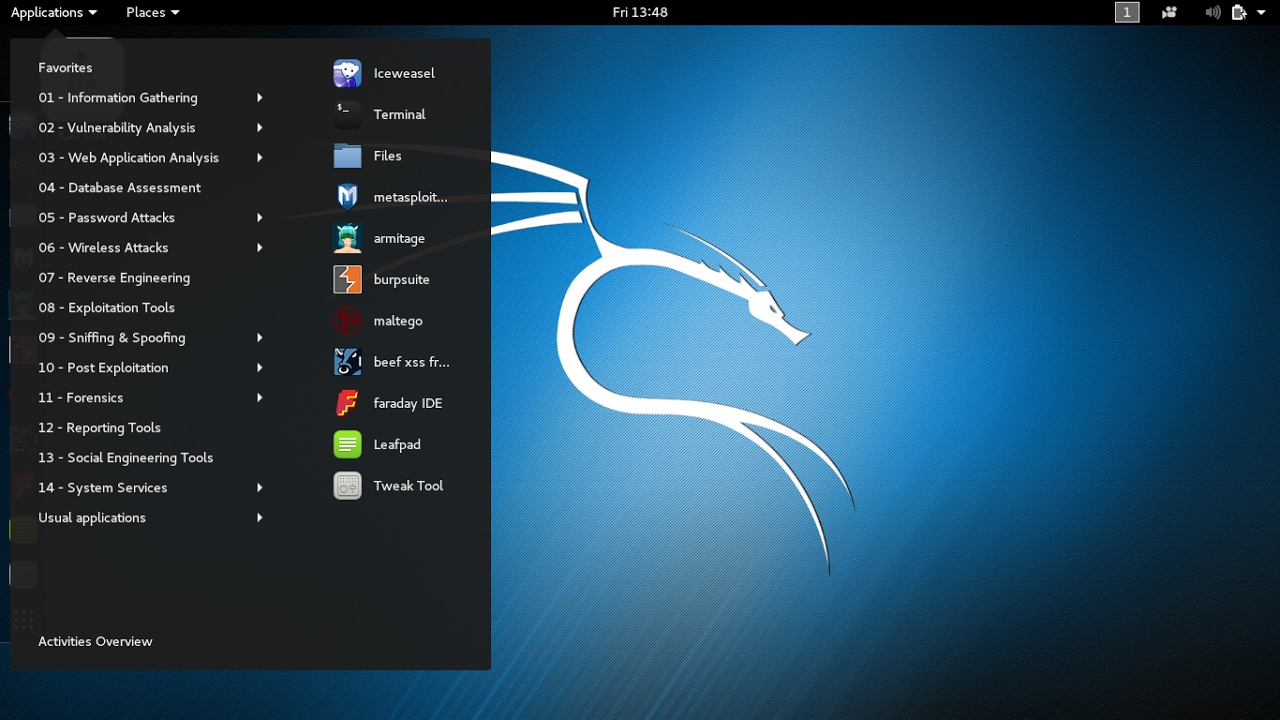

Распространяется система под лицензией GNU GPL, внедрена поддержка платформ x86, x84_64, ARM. По примеру BackTrack система рассчитана на работу со съемных носителей Live USB, хотя не исключается и штатная инсталляция на локальный диск компьютера, развертывание в виртуальной машине или даже запись на компакт-диск LiveCD. В дистрибутив Kali Linux встроено более 600 программ для тестирования (эмуляции) программного проникновения.

Примеры хакерских утилит – Armitage, nmap, Wireshark, John the Ripper, Aircrack-ng, Burp Suite. Все они устанавливаются в комплекте с операционной системой и сразу готовы к использованию после завершения инсталляции. Они поддерживают все необходимые стандарты проводного соединения и беспроводного подключения по Wi-Fi. Базовые же блоки ОС при обновлении импортируются из репозитория Debian.

Назначение Kali Linux

Иногда в обзорах Kali Linux называют хакерской платформой. На это наталкивает набор программ, который инсталлируется вместе с операционной системой. Только вот задумка разработчиков была несколько иной. Инструментарий подбирался из расчета возможности первым обнаружить слабые места IT-инфраструктуры и принять меры по устранению выявленных «дыр».

Сферы применения дистрибутива:

- Отделы сетевой безопасности, сисадмины. Несут ответственность за защиту информации в том учреждении, которое они обслуживают.

- Независимые тестеры Pen Testers, White Hat Hackers. Используют операционную систему в исследованиях новых моделей коммуникационных устройств, облачных сервисов.

- Так называемые неэтичные хакеры Black Hat Hackers. Ведут поиск уязвимостей ради своих корыстных целей.

Используют его и компьютерные энтузиасты при изучении технологий, когда нужно побольше узнать о схеме проведения сетевых атак. Такой подход к обучению упрощает понимание, как защищаться от хакеров, вирусов и других сетевых угроз. Дистрибутив Kali Linux представляет собой набор инструментов, а кто и как его будет применять, зависит от ситуации.

Способы инсталляции

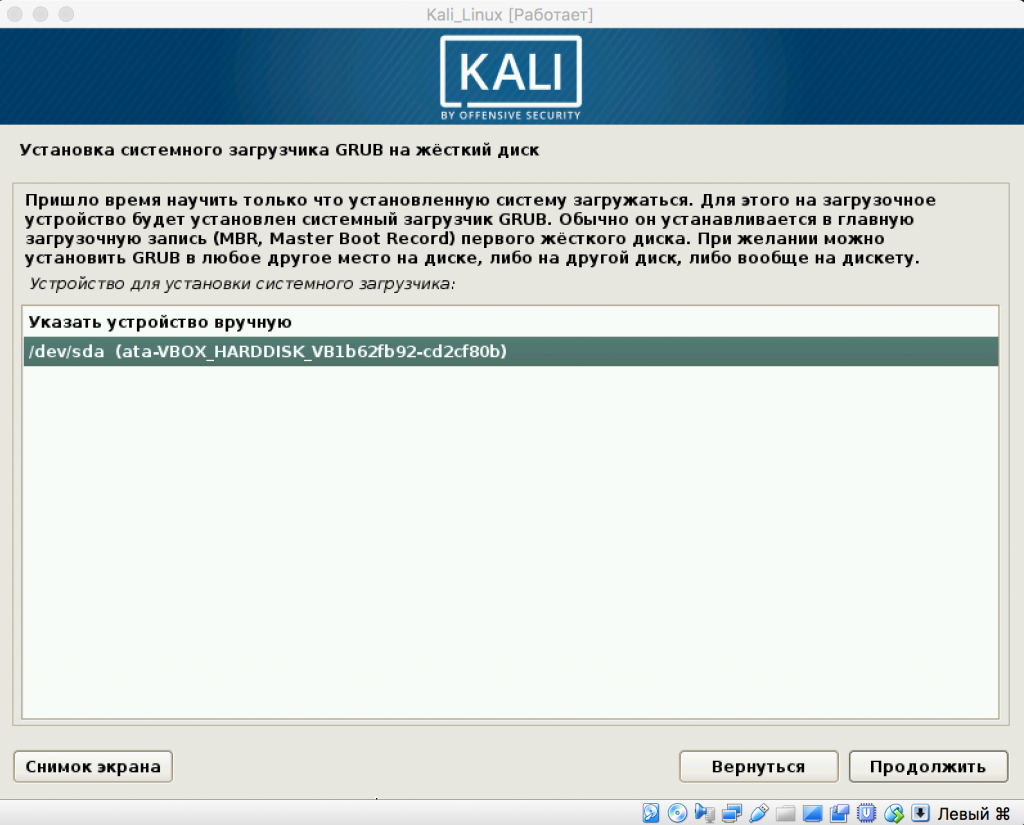

Kali распространяется свободно, без покупки лицензий. Поддерживает практически все известные файловые системы, типы накопителей, интерфейсы. Так что никаких проблем с совместимостью нет даже в перспективе, независимо от аппаратной части компьютера или сервера.

Варианты установки:

- Непосредственно на компьютер (ноутбук). Эмулирует клиентскую машину, с которой идут атаки на IT-инфраструктуру. Подходит для длительных экспериментов, изучения матчасти.

- Виртуальная машина. Поддерживается большинство гипервизоров (VMware, Hyper-V, Oracle VirtualBox, Citrix).

- Облачные сервисы. Популярные сервисы Amazon AWS, Microsoft Azure предлагают образы Kali Linux «по умолчанию».

- Загрузочный диск USB. Система запускается на любой машине без локальной установки и без копирования на компьютер каких-либо файлов.

- Mac в режиме Dual или Single Boot. Вариант аналогичен первому, только работает система на компьютерах Apple.

Последние версии Kali Linux, точнее часть приложений, способны запускаться в среде Windows 10. Пока такие возможности предлагаются в режиме бета-тестирования, но вскоре ожидается улучшение совместимости. Запуск программ предполагается из командной строки без установки эмуляторов и других «прослоек».

Особенности Kali Linux

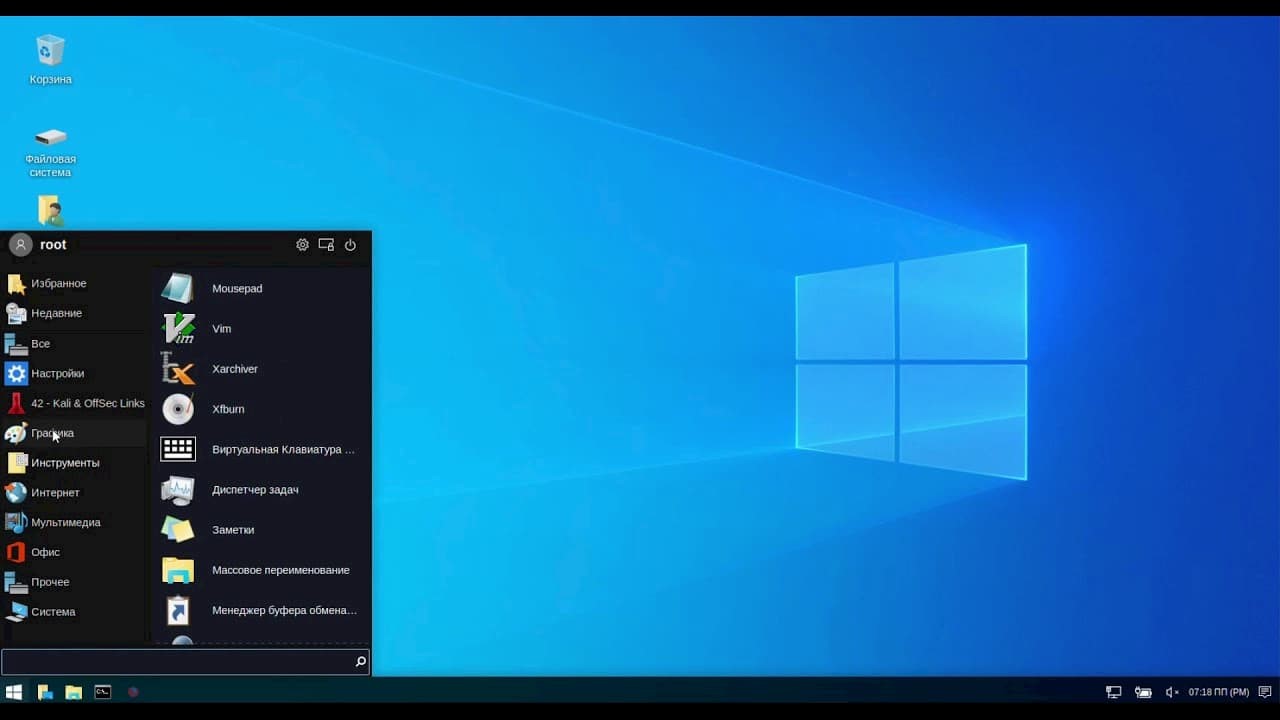

Интересная возможность Kali Linux – режим Undercover Mode. Он представляет собой скрипт, после запуска которого интерфейс операционной системы становится похожим на Windows 10 (рабочий стол и меню Пуск). Он подходит для случаев, когда нужно воспользоваться системой в публичном месте или скрыть факт наблюдения за специалистами сторонней службы техподдержки.

Особенности:

- Пользователь, используемый «по умолчанию», – root, потому что практически все утилиты требуют права суперпользователя. Поэтому система не подходит для ежедневных задач типа веб-серфинга.

- Основу дистрибутива составляют специализированные программы – в базовый пакет входит лишь простой текстовый редактор, просмотрщик изображений и калькулятор. Органайзеры, почтовые клиенты, офисные приложения здесь отсутствуют.

- Масштабируемость системы ничем не ограничена – любой отсутствующий компонент легко устанавливается из репозитория Debian. Но идея работать с почтой и сетевыми дисками через суперпользователя сомнительна (это несет угрозу безопасности).

При запуске операционки на экране выводится девиз: «Чем тише вы будете, тем больше сможете услышать». Если понаблюдать за сетевыми пакетами ОС Debian, выступающей в качестве оригинала, сразу заметно, что система регулярно «что-то» отправляет. В Kali Linux приложен максимум усилий для скрытия данных от потенциальных злоумышленников.

Прикладные программы

После инсталляции пользователь получает готовый пакет инструментов, хоть и со специфическим уклоном. Полностью заменить традиционную рабочую станцию эта версия Linux неспособна. Пусть и есть возможность установить приложения даже для серфинга в Facebook, это все равно не бытовой вариант. Рациональнее использовать систему по прямому назначению, а обычные задачи решать уже на «обычном» компьютере.

Популярные приложения:

- John the Ripper – взлом паролей методом перебора.

- Aircrack-ng – тестирование безопасности Wi-Fi сетей.

- THC Hydra – еще один инструмент для взлома аутентификации.

- Burb Suite – поиск уязвимостей на сайтах и в веб-приложениях.

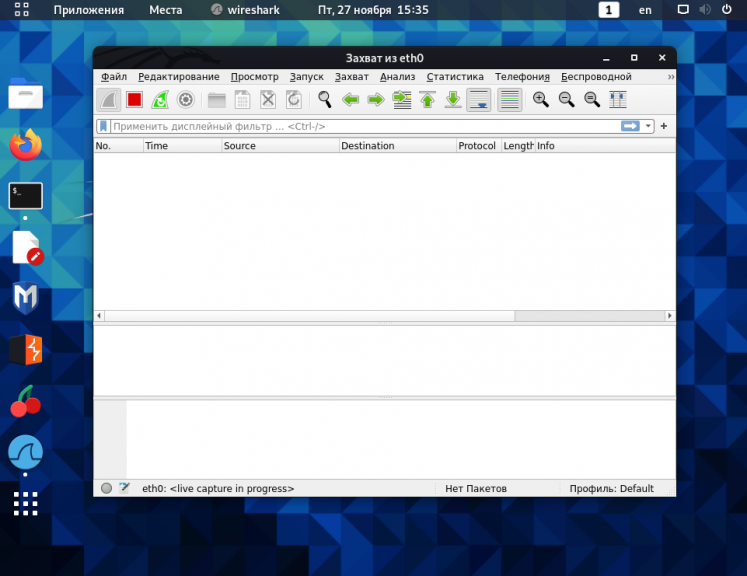

- Wireshark – анализатор сетевых пакетов.

Есть утилиты для сканирования портов, тестирования веб-ресурсов, эмуляции атак социального инжиринга. Многие программы «дублируются», но это только на первый взгляд. В них применяется целый диапазон различающихся алгоритмов. Такой подход дает возможность протестировать IT-инфраструктуру со всех вероятных «точек зрения», своевременно выявить угрозы и устранить их.

Комментарии

Лучше будет устанавливать linux вместе со своей windows? например.